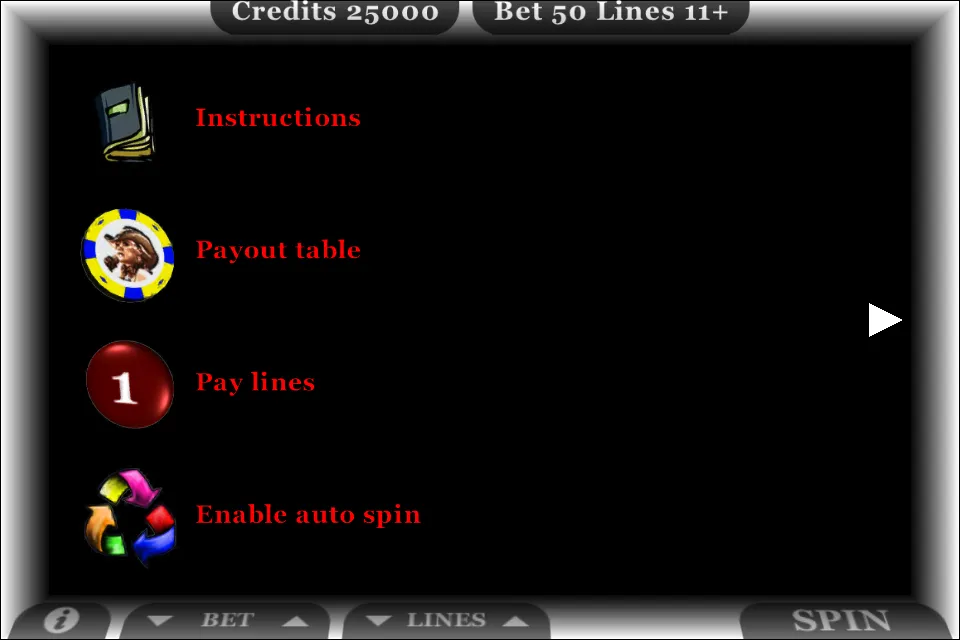

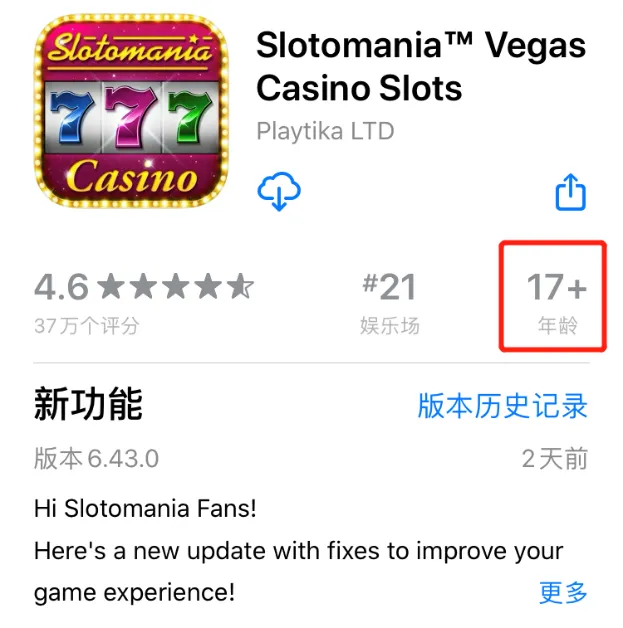

era slots

$1550

era slots,A Hostess Bonita Faz a Festa nas Competências de Jogos Online, Garantindo Entretenimento Sem Fim e Momentos de Tensão em Cada Partida..À primeira vista, as rãs parecem bastante indefesas devido ao seu tamanho pequeno, movimento lento, pele fina e falta de estruturas defensivas, como espinhos, garras ou dentes. Muitos usam camuflagem para evitar a detecção, a pele frequentemente sendo manchada ou listrada em cores neutras que permitem que um sapo estacionário se funda ao seu ambiente. Alguns podem dar saltos prodigiosos, muitas vezes na água, que os ajudam a escapar de potenciais atacantes, enquanto muitos têm outras adaptações e estratégias defensivas.,Outra maneira é usar um par de chaves pública-privada geradas manualmente para realizar a autenticação, permitindo que usuários ou programas loguem sem ter que especificar uma senha. Neste cenário, qualquer um pode produzir um par correspondente de chaves diferentes (pública e privada). A chave pública é colocada em todos os computadores que devem permitir o acesso ao proprietário da chave privada correspondente (o proprietário mantem o segredo da chave privada). Uma vez que a autenticação é baseada na chave privada, a chave em si nunca é transferida por meio da rede durante a autenticação. O SSH apenas verifica se a mesma pessoa que oferece a chave pública também possui a chave privada correspondente. Em todas as versões do SSH é importante verificar chaves públicas desconhecidas, isto é, associar as chaves públicas com as identidades, antes de aceitá-las como válidas. Aceitar a chave pública de um atacante sem validação autorizará o atacante como um usuário válido..

- SKU: 137

- Danh mục: facão 3 listras

- Tags: incentro medicina integrada

Descrever

era slots,A Hostess Bonita Faz a Festa nas Competências de Jogos Online, Garantindo Entretenimento Sem Fim e Momentos de Tensão em Cada Partida..À primeira vista, as rãs parecem bastante indefesas devido ao seu tamanho pequeno, movimento lento, pele fina e falta de estruturas defensivas, como espinhos, garras ou dentes. Muitos usam camuflagem para evitar a detecção, a pele frequentemente sendo manchada ou listrada em cores neutras que permitem que um sapo estacionário se funda ao seu ambiente. Alguns podem dar saltos prodigiosos, muitas vezes na água, que os ajudam a escapar de potenciais atacantes, enquanto muitos têm outras adaptações e estratégias defensivas.,Outra maneira é usar um par de chaves pública-privada geradas manualmente para realizar a autenticação, permitindo que usuários ou programas loguem sem ter que especificar uma senha. Neste cenário, qualquer um pode produzir um par correspondente de chaves diferentes (pública e privada). A chave pública é colocada em todos os computadores que devem permitir o acesso ao proprietário da chave privada correspondente (o proprietário mantem o segredo da chave privada). Uma vez que a autenticação é baseada na chave privada, a chave em si nunca é transferida por meio da rede durante a autenticação. O SSH apenas verifica se a mesma pessoa que oferece a chave pública também possui a chave privada correspondente. Em todas as versões do SSH é importante verificar chaves públicas desconhecidas, isto é, associar as chaves públicas com as identidades, antes de aceitá-las como válidas. Aceitar a chave pública de um atacante sem validação autorizará o atacante como um usuário válido..